Wat is een pentest?

Bij een pentest simuleren ethische hackers een aanval op een organisatie om risico's op te sporen. Hiermee maakt pentesting deel uit van een complete beveiligingsstrategie.

Bij een pentest simuleren ethische hackers een aanval op een organisatie om risico's op te sporen. Hiermee maakt pentesting deel uit van een complete beveiligingsstrategie.

Een penetratietest (pentest) is een gesimuleerde aanval op een computersysteem om de beveiliging ervan te evalueren. Pentesters gebruiken de tools, technieken en processen die een kwaadaardige aanvaller zou inzetten om de gevolgen van zwakke plekken in een systeem te vinden en aan te tonen. Een pentest simuleert diverse tactieken en technieken die een organisatie zou kunnen bedreigen. Zo wordt onderzocht of een systeem in staat is om geavanceerde aanvallen vanuit geauthenticeerde en niet-geauthenticeerde posities te weerstaan. Met een gepaste scope kan een pentest in principe de beveiliging van elk aspect van een systeem beoordelen.

Applicaties en systemen moeten ontworpen zijn op een manier die het risico op beveiligingslekken minimaliseert. Een pentest geeft inzicht in hoe goed dat doel is bereikt. Op basis hiervan kan het (laten) uitvoeren van een pentest organisaties helpen met:

Aarzel niet om contact met ons op te nemen; wij vertellen u graag meer over alles omtrent Cybersecurity.

Het is het beste om een pentest uit te laten voeren door iemand met weinig tot geen voorkennis over hoe het systeem beveiligd is, omdat zij blinde vlekken kunnen blootleggen die over het hoofd zijn gezien door de ontwikkelaars die het systeem hebben gebouwd. Om deze reden worden meestal externe aannemers ingeschakeld om de tests uit te voeren. Deze aannemers worden vaak ‘ethische hackers’ genoemd, omdat ze worden ingehuurd om in te breken in een systeem met toestemming en met als doel de beveiliging te verbeteren.

Veel ethische hackers zijn ervaren ontwikkelaars met een gevorderd diploma en een certificering voor pentests. Aan de andere kant zijn sommige van de beste ethische hackers autodidacten. Sommigen zijn zelfs hervormde criminele hackers die nu hun expertise gebruiken om beveiligingslekken te repareren in plaats van ze uit te buiten. De beste kandidaat om een pentest uit te voeren kan sterk variëren, afhankelijk van het doelbedrijf en het type pentest dat ze willen uitvoeren.

Een pentest biedt inzicht in de meest kwetsbare aspecten van een systeem. Het dient ook als een preventieve beveiligingsanalyse, waarmee organisaties de ontdekte kwetsbaarheden kunnen verhelpen voordat mogelijke aanvallers ze kunnen misbruiken.

Hieronder volgen vier redenen waarom organisaties pentests zouden moeten uitvoeren:

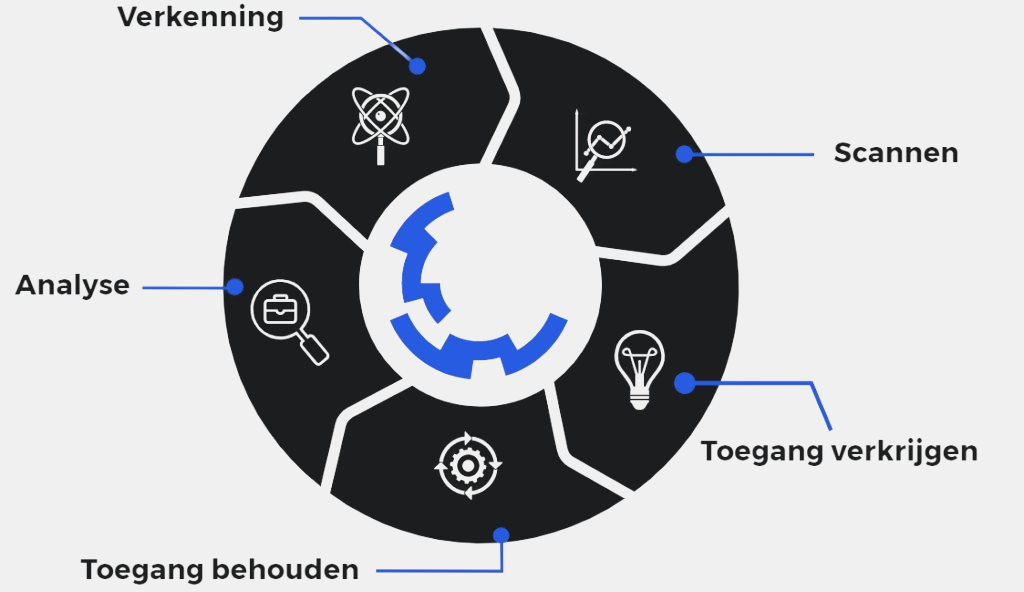

Een pentest simuleert aanvallen van gemotiveerde tegenstanders. Om dit te doen, volgen testers meestal een plan dat de volgende stappen omvat:

Afhankelijk van de doelstellingen van een pentest krijgen testers in verschillende mate informatie over of toegang tot het doelsysteem. In sommige gevallen kiest het pentest team in het begin voor één benadering en blijft daarbij. In andere gevallen ontwikkelt het testteam zijn strategie naarmate de kennis van het systeem tijdens de pentest toeneemt. Er zijn drie toegangsniveaus voor een pentest:

Black Box: Bij een black box pentest krijgt de tester helemaal geen informatie. De pentester volgt in dit geval de aanpak van een onbevoegde aanvaller, van de eerste toegang en uitvoering tot uitbuiting. Dit scenario kan worden gezien als het meest authentieke, het laat zien hoe een tegenstander zonder voorkennis een organisatie zou aanvallen en compromitteren.

Grey box: Bij een grey box pentest wordt slechts beperkte informatie gedeeld met de tester. Meestal is dit in de vorm van inloggegevens. Grey box tests zijn nuttig om inzicht te krijgen in de mate van toegang die een bevoorrechte gebruiker zou kunnen krijgen en de potentiële schade die hij zou kunnen veroorzaken. Grey box-testen vormen een balans tussen diepgang en efficiëntie en kunnen worden gebruikt om een bedreiging van binnenuit of een aanval door de netwerkperimeter te simuleren.

White box: Bij een white box pentest wordt volledige netwerk- en systeeminformatie met de tester gedeeld, inclusief netwerkkaarten en referenties. Dit helpt tijd te besparen en de totale kosten van een opdracht te verlagen. Een white box pentest is nuttig voor het simuleren van een gerichte aanval op een specifiek systeem waarbij zoveel mogelijk aanvalsvectoren worden gebruikt.

Een grondige benadering van Cybersecurity is essentieel voor optimaal risicobeheer. Dit houdt in dat u alle systemen en toepassingen die potentiële doelwitten zijn voor aanvallers laat testen.

Hoe vaak pentests moeten worden uitgevoerd hangt af van veel factoren, maar de meeste beveiligingsexperts raden aan om het minstens één keer per jaar te doen, omdat het opkomende kwetsbaarheden kan detecteren, zoals zero-day bedreigingen. Volgens Google waren er in 2022 minstens 41 zero-day bedreigingen opgedoken.

Organisaties moeten de volgende factoren in overweging nemen bij het plannen van pentests:

Naast regelmatig geplande pentests moeten organisaties ook beveiligingstests uitvoeren als de volgende gebeurtenissen zich voordoen:

Na de succesvolle afronding van een pentest deelt een ethische hacker zijn bevindingen met het informatiebeveiligingsteam van de doelorganisatie. Ethische hackers categoriseren hun bevindingen meestal met een score op basis van ernst, zodat de kwesties met de hoogste score voorrang krijgen bij het herstellen.

De organisatie gebruikt deze bevindingen als basis voor verder onderzoek, beoordeling en herstel van de beveiliging. De besluitvormers en belanghebbenden worden in dit stadium ook betrokken en het IT- of beveiligingsteam van de organisatie maakt deadlines om ervoor te zorgen dat alle beveiligingsproblemen snel worden aangepakt.

Pentesting is uniek ten opzichte van andere evaluatiemethoden voor cyberbeveiliging, omdat het kan worden aangepast aan elke branche of organisatie. Afhankelijk van de infrastructuur en de activiteiten van een organisatie, kan het nodig zijn om een bepaalde set hacktechnieken of -tools te gebruiken. Deze technieken en hun methodologieën kunnen ook variëren op basis van het IT-personeel en hun bedrijfsnormen. Door gebruik te maken van het volgende aanpasbare zesstappenproces, leveren pentests een reeks resultaten op die organisaties kunnen helpen bij het proactief bijwerken van hun maatregelen:

Pentesters gebruiken een aantal tools om verkenningen uit te voeren, kwetsbaarheden op te sporen en bepaalde onderdelen van de pentest te automatiseren. Enkele van de meest gebruikte tools zijn:

Gespecialiseerde besturingssystemen: De meeste pentesters gebruiken besturingssystemen die zijn ontworpen voor pentesten en ethisch hacken. Het populairste is Kali Linux, een open-source Linux-distributie die wordt geleverd met pentest tools zoals Nmap, Wireshark en Metasploit.

Tools voor het kraken van referenties: Deze programma’s kunnen wachtwoorden achterhalen door versleutelingen te breken of brute-force aanvallen uit te voeren, waarbij bots of scripts worden gebruikt om automatisch mogelijke wachtwoorden te genereren en te testen totdat er één werkt. Voorbeelden zijn Medusa, Hydra, Hashcat en John the Ripper.

Poortscanners: Met poortscanners kunnen pentesters op afstand apparaten testen op open en beschikbare poorten, die ze kunnen gebruiken om een netwerk binnen te dringen. Nmap is de meest gebruikte poortscanner, maar masscan en ZMap komen ook veel voor.

Kwetsbaarheidsscanners: Tools voor het scannen van kwetsbaarheden doorzoeken systemen op bekende kwetsbaarheden, waardoor pentesters snel potentiële ingangen in een doelwit kunnen vinden. Voorbeelden zijn Nessus, Core Impact en Netsparker.

Kwetsbaarheidsscanners voor het web zijn een subset van kwetsbaarheidsscanners die webapplicaties en websites beoordelen. Voorbeelden zijn Burp Suite en OWASP’s Zed Attack Proxy (ZAP).

Packet analyzers: packet analyzers, ook wel packet sniffers genoemd, stellen pentesters in staat om netwerkverkeer te analyseren door pakketten vast te leggen en te inspecteren. Pentesters kunnen uitzoeken waar het verkeer vandaan komt, waar het naartoe gaat en – in sommige gevallen – welke gegevens het bevat. Wireshark en tcpdump behoren tot de meest gebruikte packet analyzers.

Metasploit: Metasploit is een framework voor pentesting met een groot aantal functies. Het belangrijkste is dat Metasploit pentesters in staat stelt om cyberaanvallen te automatiseren. Metasploit heeft een ingebouwde bibliotheek met vooraf geschreven exploitcodes en payloads. Pentesters kunnen een exploit selecteren, deze een payload geven om af te leveren op het doelsysteem en Metasploit de rest laten afhandelen.

Hoewel een pentest grotendeels handmatig worden uitgevoerd, maken pentesters ook gebruik van geautomatiseerde scan- en testtools. Maar ze gaan ook verder dan deze tools, en gebruiken hun kennis van de nieuwste aanvalstechnieken om diepgaandere tests uit te voeren dan een kwetsbaarheidsbeoordeling (ofwel geautomatiseerd testen).

Handmatige pentests brengen kwetsbaarheden en zwakke plekken aan het licht die niet in populaire lijsten staan (bijv. OWASP Top 10) en testen bedrijfslogica die geautomatiseerde tests over het hoofd kunnen zien (bijv. gegevensvalidatie, integriteitscontrole). Een handmatige pentest kan ook helpen bij het identificeren van false positives die door geautomatiseerde tests worden gerapporteerd. Omdat pentesters experts zijn die denken als tegenstanders, kunnen ze gegevens analyseren om hun aanvallen te richten en systemen en websites testen op een manier die geautomatiseerde testoplossingen die een gescripte routine volgen niet kunnen.

Geautomatiseerd testen genereert sneller resultaten en heeft minder gespecialiseerde professionals nodig dan een volledig handmatig pentestproces. Tools voor geautomatiseerd testen houden de resultaten automatisch bij en kunnen deze soms exporteren naar een gecentraliseerd rapportageplatform. Ook kunnen de resultaten van handmatige pentests variëren van test tot test, terwijl het herhaaldelijk uitvoeren van geautomatiseerde tests op hetzelfde systeem dezelfde resultaten oplevert.

Nu de frequentie en ernst van beveiligingslekken jaar na jaar toeneemt, hebben organisaties nog nooit zoveel behoefte gehad aan inzicht in hoe ze aanvallen kunnen weerstaan. Daarnaast vereisen diverse regelgevingen en beveiligingsnormen zoals de AVG en ISO 27001 dat een organisatie met regelmaat haar beveiliging laat testen. Met oog op deze behoeften volgen hier enkele voor- en nadelen van dit type beveiligingstest.