Wat is een Black Box pentest?

Een Black Box pentest wordt uitgevoerd door ethische hackers om kwetsbaarheden in IT-systemen en netwerken te ontdekken voordat kwaadwillende aanvallers dat doen.

Een Black Box pentest wordt uitgevoerd door ethische hackers om kwetsbaarheden in IT-systemen en netwerken te ontdekken voordat kwaadwillende aanvallers dat doen.

Wat houdt een Black Box pentest eigenlijk in?

Waarom voeren organisaties Black Box pentests uit?

Hoe worden pentests voor webapplicaties uitgevoerd?

9 Voordelen van Black Box Pentesting

3 Nadelen van Black Box Pentesting

Black Box vs. Grey Box Vs. White Box Pentesting

Een Black Box pentest is een testservice van een derde partij die erop gericht is om als buitenstaander kwetsbaarheden in een systeem te vinden en te misbruiken. Bij een Black Box pentest worden geen accountgegevens verstrekt, evenals weinig informatie over het doelwit behalve misschien een IP-adres, URL of gebouwlocatie. In wezen is de doelomgeving dus een "zwarte doos". Dit betekent dat de tester geen toegang heeft tot de broncode (anders dan publiekelijk beschikbare code), interne gegevens, structuur en ontwerp van het systeem vóór het testen.

De naam "Black Box" verwijst naar het donkere uitgangspunt van de test waarin geen voorkennis is verstrekt.

Een Black Box pentest beoordeelt een systeem op runtime. Wanneer het doelsysteem een applicatie is, wordt Black Box pentesting ook wel Dynamic Application Security Testing (DAST) genoemd. Een Black Box pentest is uiterst geschikt voor het evalueren van de beveiliging van externe middelen, zoals:

Hoewel een Black Box pentest niet kan worden gebruikt als vervanging voor een uitgebreide beveiligingsbeoordeling, helpen ze bij het testen van een applicatie of netwerk vanuit het oogpunt van een eindgebruiker of hacker. Het kan ernstige kwetsbaarheden in uw digitale middelen aan het licht brengen, zoals validatiefouten, onthulling van informatie via foutmeldingen, onjuiste serverconfiguraties, enzovoort.

Aarzel niet om contact met ons op te nemen; wij vertellen u graag meer over alles omtrent Cybersecurity.

Er zijn verschillende redenen en use cases die een organisatie ertoe kunnen aanzetten om te kiezen voor een Black Box pentest. Hieronder hebben we de redenen opgesomd waarom de meeste van onze klanten Black Box pentests door ons laten uitvoeren.

Black Box Pentesting is een uitstekende keuze voor bedrijven die kwetsbaarheden vroeg in de SDLC willen opsporen. Met deze proactieve aanpak kunnen ze problemen aanpakken voordat ze uitgroeien tot ernstige beveiligingsrisico's.

Bedrijven die actief zijn in gereguleerde sectoren zoals de financiële sector, de overheid of de gezondheidszorg moeten vaak regelmatige beveiligingsbeoordelingen uitvoeren om te voldoen aan de compliance-normen. Black Box Testing is een slimme manier om aan deze wettelijke vereisten te voldoen.

Ongeacht de regelgeving in de sector zijn regelmatige beveiligingsbeoordelingen, waaronder de Black Box Test, van vitaal belang om te bevestigen dat uw veiligheidspositie robuust blijft en kan worden aangepast aan groeiende cyberbedreigingen.

Wanneer u netwerken en applicaties van derden in uw infrastructuur integreert, is het belangrijk om de beveiliging hiervan kritisch onder de loep te nemen. Black Box Test helpt bij het evalueren van potentiële bedreigingen die gepaard gaan met deze integraties.

Black Box Testing is uitstekend voor het nabootsen van praktische use cases en scenario's die in de echte wereld zouden kunnen voorkomen. Het biedt inzicht in hoe goed uw systeem bestand is tegen bedreigingen van aanvallers die onder levensechte omstandigheden te werk gaan.

Black box testen is van cruciaal belang voor de beveiliging van applicaties, omdat het bepaalde voordelen biedt ten opzichte van andere testmethoden. De beste resultaten zijn echter alleen mogelijk als een organisatie een Black Box pentest combineert met een aanvullende testmethode die de interne werking van een systeem analyseert, zoals een Code Review. De voordelen van Black Box pentesting zijn onder andere:

Een Black Box pentest is een doelmatige manier om de beveiliging van een systeem te testen. Het is echter geen vervanging voor een uitgebreide beoordeling van de broncode en de interne werking van het systeem in kwestie.

Omdat een Black Box test geen interne tests omvat, kan een systeem ten onrechte 'veilig' lijken als de tester er niet in slaagt kwetsbaarheden te vinden in de externe componenten. Er kunnen echter verschillende kwetsbaarheden onder de oppervlakte van het systeem schuilen, die een Black Box pentest niet kan achterhalen.

Met andere woorden, kwetsbaarheden die gevonden worden in een Black Box test geven aan dat het doelsysteem onvoldoende beveiligd is. Toch betekent dit niet dat een systeem volledig veilig is als de Black Box pentest er niet in slaagt om kritieke kwetsbaarheden te vinden. In dat geval kunnen de kwetsbaarheden gewoon verborgen zijn in de interne systemen.

Kortom, een Black Box pentest:

De hoeveelheid informatie die voorafgaand aan een pentest wordt gedeeld, kan een enorme invloed hebben op de resultaten ervan. De stijl van testen wordt meestal gedefinieerd als White Box, Grey Box of Black Box.

Pentesters gebruiken tools zoals Nmap en Wireshark om doelsystemen te onderzoeken op kwetsbaarheden. Veel van deze tools geven voorlopige informatie, die de tester meer in detail moet onderzoeken via handmatige tests.

Pentesters zullen ook het netwerk onderzoeken om open poorten te detecteren, die een aanvaller zou kunnen misbruiken om toegang te krijgen tot een netwerk. Deze open poorten zijn vaak de locatie van pogingen tot uitbuiting, omdat de pentesters proberen om langs de verdediging, zoals firewalls, te komen.

Met behulp van een geautomatiseerd hulpprogramma dat vaak wordt gebruikt bij 'Brute Force'' aanvallen, probeert een tester binnen een systeem in te loggen door gebruik te maken van een lijst van veelgebruikte wachtwoorden. De hoop is om een overeenkomst te vinden, waardoor de tester toegang krijgt tot het systeem via de gegevens van iemand anders.

Social engineering is het overtuigen van een legitieme systeemgebruiker om gevoelige informatie te overhandigen - zoals inloggegevens - door een vertrouwde persoon of partij te imiteren. Phishing is een van de meest gebruikte technieken, maar er worden ook andere technieken gebruikt door pentesters.

Bij syntax testing maken pentesters gebruik van het formaat van de gegevensinvoer om kwetsbaarheden te vinden. In de eenvoudigste zin is het doel om uitkomsten te onderzoeken als ze invoer gebruiken die buiten de syntax valt om te zien of ze nuttig zijn om een systeem binnen te dringen.

Fuzzing is gebaseerd op het injecteren van ruis, waardoor de pentester webinterfaces kan onderzoeken en ontbrekende invoercontroles kan ontdekken. Als ongebruikelijk gedrag het resultaat is, kan dit duiden op incorrecte softwarecontroles, die mogelijk kunnen worden misbruikt.

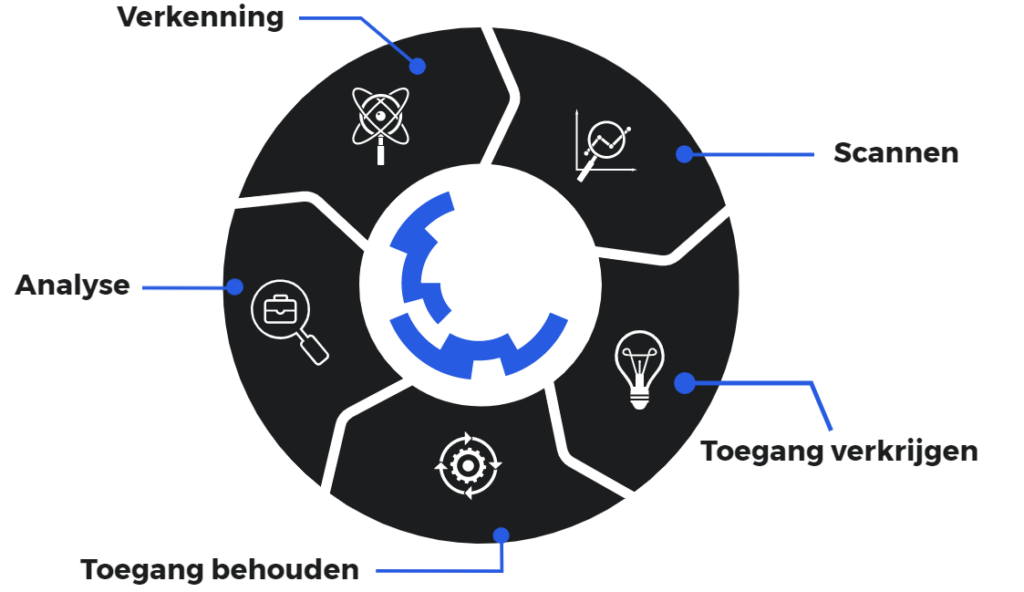

Een typische Black Box pentest omvat de volgende 5 stadia:

Het verkrijgen van informatie is een belangrijke eerste stap in het beoordelen van de beveiliging van een doelwit. De pentesters raadplegen diverse bronnen, zowel openbaar als privé, om een grondige aanvalsstrategie te ontwikkelen. Deze bronnen omvatten online zoekopdrachten, domeinregistratiegegevens, social engineering-technieken, niet-intrusieve netwerkscans en in sommige gevallen zelfs "dumpster diving". Deze verkregen gegevens stellen onze pentesters in staat om het aanvalsoppervlak van het doelwit in kaart te brengen en potentiële zwakke punten te herkennen.

De pentesters maken gebruik van geavanceerde tools om het doelwit, zoals een website of systeem, te onderzoeken op mogelijke kwetsbaarheden. Dit omvat het onderzoeken van open services, het detecteren van beveiligingsproblemen in applicaties en het opsporen van kwetsbaarheden in open-source componenten. Welke tools precies worden gebruikt ligt voornamelijk aan de bevindingen tijdens de initiële verkenning van het doelsysteem.

Aanvallers hebben uiteenlopende motieven, variërend van het stelen, wijzigen of verwijderen van gegevens tot het verplaatsen van financiële middelen of zelfs het schaden van de reputatie van een organisatie. De pentesters selecteren voor elke test de meest geschikte tools en technieken om toegang tot het systeem te verkrijgen, hetzij via bekende kwetsbaarheden zoals SQL-injectie, malware, social engineering, of andere methoden.

Zodra toegang tot het doelwit is verkregen, is het essentieel om de gesimuleerde aanval voort te zetten om het uiteindelijke doel te bereiken. Dit kan omvatten het exfiltreren van gegevens, het wijzigen van systeemfunctionaliteiten of het misbruiken van privileges. Het doel is om de potentiële impact van dergelijke aanvallen aan te tonen.

Na afronding van de pentest worden de bevindingen zorgvuldig geanalyseerd, resulterend in een actiegericht rapport. Het rapport documenteert kwetsbaarheden in detail en plaatst deze in de context van de organisatie, waardoor de geïdentificeerde beveiligingsrisico's effectief kunnen worden aangepakt.

Een volledige Black Box pentest die wordt uitgevoerd door echte ethische hackers kost meestal tussen de €5.000 en €50.000 per test. Een Black Box pentest van Warpnet kost minimaal €2.400, de exacte kosten kunnen echter variëren op basis van de scope van de opdracht en de bijbehorende doelstellingen.

Black Box pentests zijn over het algemeen goedkoper dan Grey Box en White Box pentests, vanwege de in verhouding beperkte omvang en tijdsduur van een Black Box pentest.

Veelgebruikte tools voor black box pentests zijn onder andere: